《华为防火墙技术漫谈》03

读书笔记-《华为防火墙技术漫谈》03

二、安全策略

3、本地区域的安全策略

在网络管理中,管理员通常需要登录到防火墙进行各项管理操作。同时,防火墙还需要建立虚拟专用网络(VPN)以与Internet上的设备或用户进行通信。此外,在网络中,防火墙和路由器之间还需要运行开放最短路径优先(OSPF)路由协议,以确保数据的顺畅传输。还有,防火墙通常需要与认证服务器进行连接以验证用户身份等等。

为了保证这些业务能够正常运行,必须在防火墙上配置相应的安全策略,以允许防火墙接收来自不同业务的数据包。具体来说,这涉及到在防火墙的本地区域和与各业务使用的接口相关的安全区域之间的安全策略配置。

(1)OSPF协议相关的本地区域安全策略配置

在这一实验中,我们将验证防火墙如何参与OSPF路由计算,也就是验证防火墙接口所在的安全区域与本地区域之间的安全策略配置。在某些情况下,防火墙不仅透传OSPF路由报文,而是参与了OSPF路由计算,接收和发送OSPF报文的两个接口可能位于不同的安全区域。在这种情况下,必须配置相应的安全策略以确保OSPF报文的正常传输。

通常情况下,单播报文受到安全策略的控制,因此需要配置相应的安全策略来允许这些报文通过防火墙。而组播报文则不受安全策略的控制,因此无需配置相应的安全策略来管理它们。

另外,根据网络类型的不同,OSPF报文的类型也会有所不同。当网络类型为广播类型时,OSPF报文中的数据传送(DD)报文和链路状态请求(LSR)报文都属于单播报文,因此需要配置相应的安全策略。而当网络类型为点对点(P2P)时,所有的OSPF报文都属于组播报文,因此无需配置特定的安全策略来管理它们。

在实际的网络环境中,如果防火墙上的OSPF运行状态出现异常,管理员还可以从安全策略的角度入手,检查是否由于未正确配置相应的安全策略以允许报文通过而导致的问题。

4、ASPF

应用:

- 帮助FTP数据报文穿越防火墙

- 协助QQ和MSN报文在防火墙上通畅传递

- 支持用户自定义协议报文的无缝穿越防火墙

此外,防火墙上的ASPF功能还可用于阻断HTTP协议中的潜在有害插件。HTTP协议常包含Java和ActiveX插件,它们容易被利用制成木马和病毒,对内部网络主机的安全构成威胁。通常,Java和ActiveX插件随HTTP报文的负载一同传输,如果仅检查HTTP报文的头部信息,这些插件难以辨识。因此,必须借助ASPF对HTTP报文的负载信息进行检测、识别并拦截Java和ActiveX插件,从而保护内部网络主机。

配置阻断HTTP协议中有害插件的操作非常简单,在安全区域的域间或域内执行”detect activex-blocking“或”detect java-blocking“命令即可完成。不同型号的防火墙产品在支持情况和命令格式上可能略有不同。

FTP协议是一个经典的多通道协议,其工作原理涉及FTP客户端和FTP服务器建立两个连接:控制连接和数据连接。控制连接用于传输FTP指令和参数,其中包括建立数据连接所需的信息;数据连接用于获取目录和传输数据。

根据数据连接的方式,FTP协议有两种工作模式:

- 主动模式(PORT模式):FTP服务器主动向FTP客户端发起数据连接

- 被动模式(PASV模式):FTP服务器被动接受FTP客户端发起的数据连接

ASPF主要用于检测报文的应用层信息,记录应用层信息中包含的重要数据,使得一些未明确定要放行的报文能够正常传递,即使未被包括在安全策略中。

应用层信息中关键数据的记录被称为”server-map表项”。当报文匹配该表项时,它将不再受制于安全策略,这等同于在防火墙上开辟了一种”隐形通道”。这个”server-map表项”不会永久存在,它会在一段时间后自动删除,确保”隐形通道”不会永远存在,这有助于保持安全性。要查看”server-map表项”,可以使用调试命令”display firewall server-map“。

另外,华为防火墙可以通过以下命令来查看策略的命中次数:

# 显示IPv4安全策略中名称为abc的规则的统计信息。 |

另外,要查看ACL的命中次数,可以使用如下命令:

dis acl all //查看ACL的命中次数 |

三、安全防范

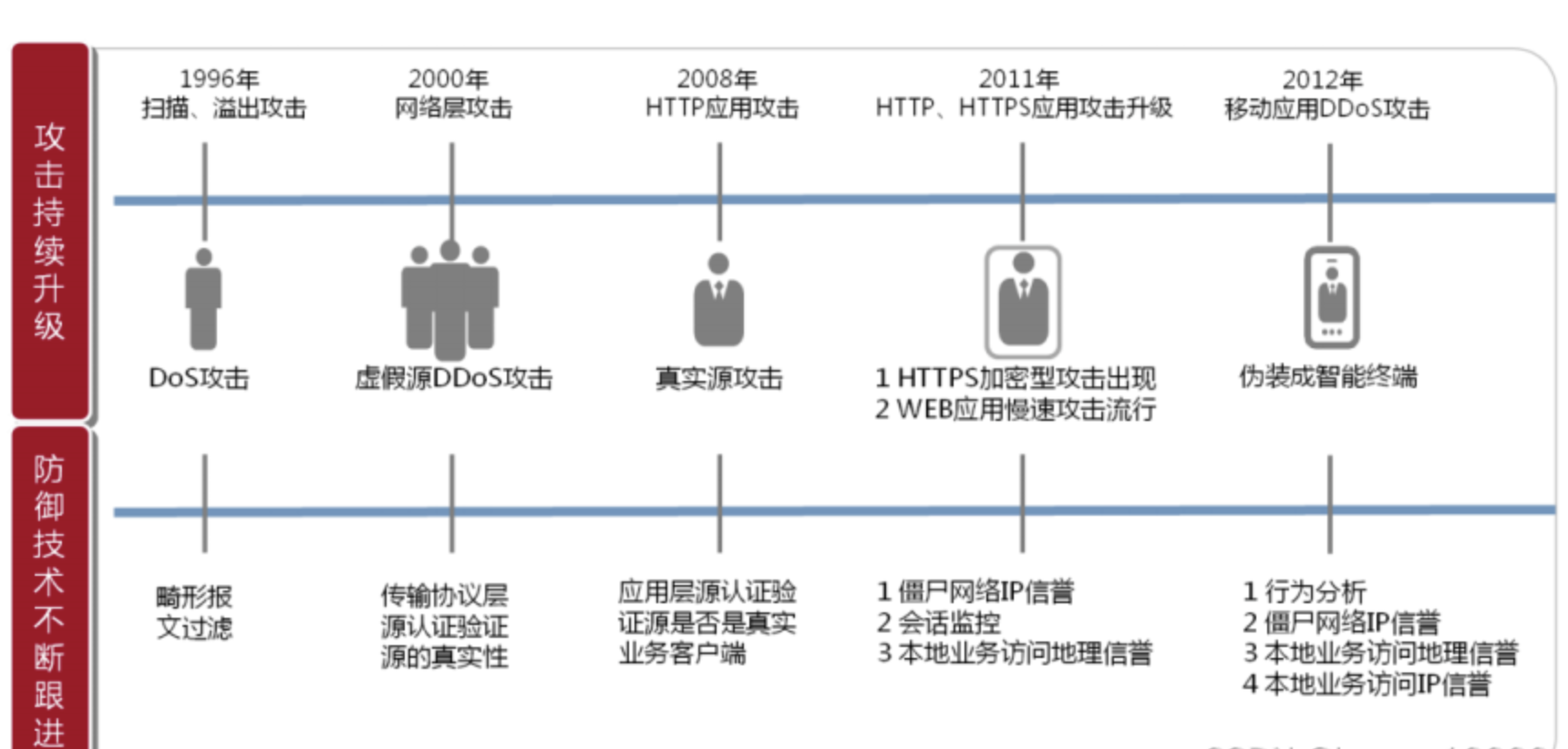

1、DoS攻击简介

Dos是Denial of Service的简称,即拒绝服务。造成Dos的攻击行为被称为Dos攻击,其目的是使计算机或网络无法正常提供服务。

2、单包攻击及防御

最常见的Dos攻击就是单包攻击,一般都是以个人为单位的攻击者发动的,攻击报文比较单一。

- 畸形报文攻击:通常指攻击者发送大量有缺陷的报文,从而造成被攻击的系统在处理这类报文时崩溃。

- 扫描类攻击:是一种潜在的攻击行为,并不造成直接的破坏结果,通常是攻击者发动真正攻击前的网络探测行为。

- 特殊控制类报文攻击:也是一种潜在的攻击行为,并不造成直接的破坏结果,攻击者通过发送特殊控制报文探测网络结构,为后续发动真正的攻击做准备。

(1)Ping of Death攻击及防御

P报文头中的长度字段为16位,表示IP报文的最大长度为65535字节。一些早期版本的操作系统对报文的大小是有限制的,如果收到大小超过65535字节的报文,会出现内存分配错误,进而导致系统崩溃。Ping of Death攻击指的就是攻击者不断的通过Ping命令向受害者发送超过65535字节的报文,导致受害者的系统崩溃。

防火墙是通过判定报文的大小是否大于65535字节来防御Ping of Death攻击的,如果报文大于65535字节,则判定为攻击报文,防火墙直接丢弃该报文。

(2)Land攻击及防御

Land攻击是指攻击者向受害者发送伪造的TCP报文,此TCP报文的源地址和目的地址同为受害者的IP地址。这将导致受害者向它自己的地址发送回应报文,从而造成资

源的消耗。

防火墙在防御Land攻击时,检查TCP报文的源地址和目的地址是否相同,或者TCP报文的源地址是否为环回地址,如果TCP报文的源地址和目的地址相同或者源地址为环回地址,则直接丢弃该报文。

(3)IP地址扫描攻击

IP地址扫描攻击是指攻击者使用ICMP报文(如执行Ping和Tracert命令)探测目标地址,或者使用TCP/UDP报文对特定地址发起连接,通过判断是否有应答报文,确定目标地址是否连接在网络上。

防火墙防御IP地址扫描攻击时,对收到的TCP,UDP,ICMP报文进行检测,某个源IP地址连续发送报文时,如果该IP发送的报文的目的IP地址与其发送的前一个报文的目的IP地址不同,则记为一次异常。当异常次数超过预定义的值,则认为该源IP正在进行IP地址扫描攻击,防火墙会将该源IP地址加入黑名单,后续收到来自该源IP地址的报文时,直接丢弃。

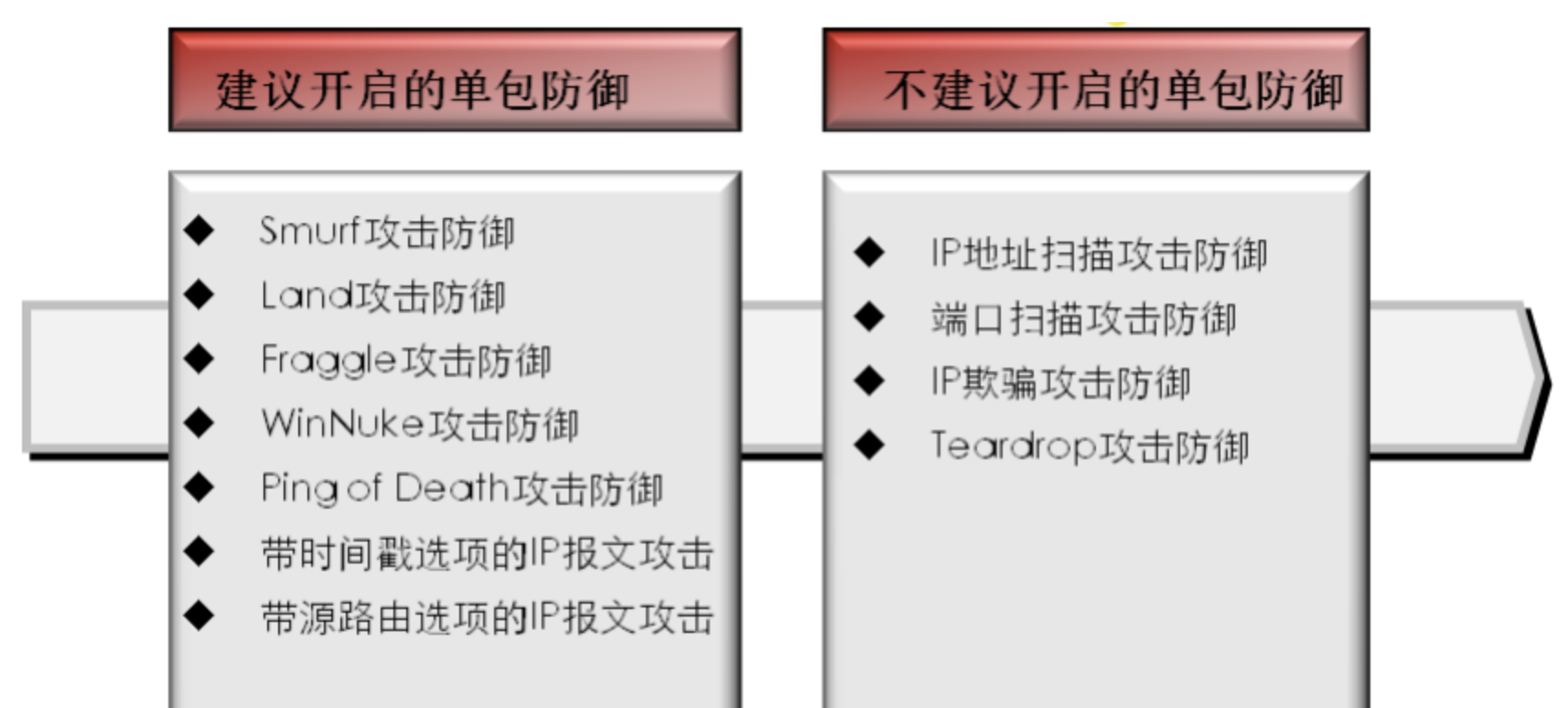

(4)防御单包攻击的配置建议

针对现网实际环境中比较常见的一些攻击类型,开启防御功能后,防火墙可以很好地进行防范,对性能方面没有影响。而扫描类攻击在防御过程中比较消耗防火墙的性能,建议仅在发生扫描类攻击时再开启。